Фінансові новини

- |

- 06.03.26

- |

- 08:25

- |

-

RSS

RSS - |

- мапа сайту

Авторизация

Червь W32.Flamer подслушивает разговоры, используя Bluetooth

15:25 08.06.2012 |

Корпорация Symantec изучила потенциал использования технологий Bluetooth червём W32.Flamer, признанным самой сложной вредоносной программой со времён Stuxnet и Duqu. Злоумышленники получают возможность идентифицировать мобильное устройство пользователя на расстоянии до одной мили и даже отслеживать местонахождение жертвы, красть конфиденциальную информацию и прослушивать разговоры, сообщили в Symantec.

Корпорация Symantec изучила потенциал использования технологий Bluetooth червём W32.Flamer, признанным самой сложной вредоносной программой со времён Stuxnet и Duqu. Злоумышленники получают возможность идентифицировать мобильное устройство пользователя на расстоянии до одной мили и даже отслеживать местонахождение жертвы, красть конфиденциальную информацию и прослушивать разговоры, сообщили в Symantec.

Из всех обнаруженных до сих пор угроз для Windows-платформ, W32.Flamer - единственная, столь широко использующая технологи Bluetooth вредоносная программа, что является ещё одним веским подтверждением её создания в качестве шпионского инструмента несанкционированного сбора информации.

Функционал, использующий технологии Bluetooth, реализован в модуле BeetleJuice. Его запуск производится в соответствии со значениями конфигурационных параметров, заданными атакующим. При запуске сначала производится поиск всех доступных Bluetooth-устройств. При обнаружении устройства производится запрос его статуса и записываются параметры устройства, включая идентификатор, предположительно для отправки атакующему. Далее он настраивает себя в качестве Bluetooth-маяка. Это означает, что заражённый червём W32.Flamer компьютер всегда будет виден при поиске Bluetooth-устройств, пояснили в Symantec.

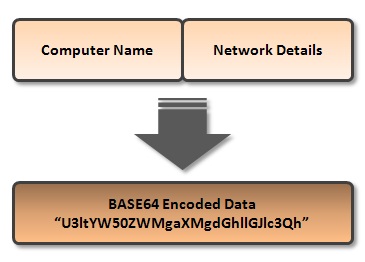

В дополнение к «самозасвечиванию» W32.Flamer кодирует сведения о заражённом компьютере и затем сохраняет их в специальном поле description. И при сканировании окружающего пространства любым другим Bluetooth-устройством он отображает это поле:

Специалисты Symantec также представили ряд сценариев использования технологий Bluetooth червём W32.Flamer.

Сценарий №1 - «Определение социальных связей жертвы»

Постоянный мониторинг Bluetooth-устройств в зоне досягаемости заражённого червём W32.Flamer компьютера позволяет злоумышленнику фиксировать устройства, обнаруженные в течение дня. Это особенно эффективно, если зараженный компьютер является ноутбуком, поскольку жертва обычно носит его с собой. Через некоторое время злоумышленник получает список различных обнаруженных устройств - преимущественно мобильных телефонов друзей и знакомых жертвы. И на основе подобных наблюдений он создаёт схему взаимосвязей жертвы с другими людьми и определяет её социальные связи и профессиональный круг общения.

Сценарий №2 - «Идентификация местонахождения жертвы»

После заражения компьютера злоумышленник может принять решение, что его владелец ему особенно интересен. Возможно, ему известно здание, в котором располагается жертва, но не её офис. Однако, используя технологии Bluetooth, злоумышленник может определить местоположение заражённых устройств, отметили в Symantec.

Как известно, Bluetooth - это радиоволны. Измеряя уровень радиосигнала, злоумышленник может определить приближается или удаляется жертва от конкретного заражённого устройства. Использование режима Bluetooth-маяка и информации о заражённом устройстве позволяет злоумышленнику определить физическое расположение заражённого компьютера или устройства жертвы.

Оборудование Bluetooth-мониторинга может быть установлено в аэропортах, на вокзалах и любых транспортных узлах; и это оборудование будет выискивать идентификаторы устройств, принадлежащих жертве. По данным Symantec, ряд атак позволяет идентифицировать Bluetooth-устройство на расстоянии более мили (1609 м). По мнению компании, наиболее зловещим аспектом такой слежки является возможность точной локализации жертвы и более лёгкого отслеживания её в будущем.

Сценарий №3 - «Расширенный сбор информации»

Как выяснили специалисты Symantec, значительная часть функционала W32.Flamer реализована в виде скриптов Lua, или «приложений» ('apps'), загружаемых из хранилища приложений ('apprepository') FLAME. Для атакующего не составит никакого труда разместить новое вирусное приложение Bluetooth Lua в хранилище FLAME для загрузки на зараженное устройство.

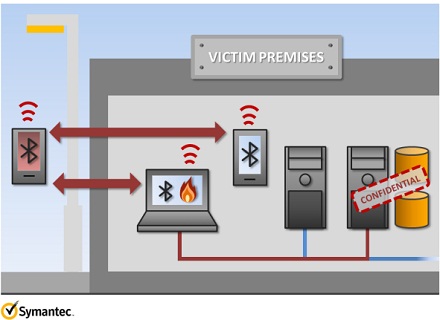

С увеличением функциональности злоумышленник, уже идентифицировавший Bluetooth-устройства, находящиеся в пределах досягаемости, может предпринять ряд атак, например: выкрасть контакты из адресной книги, SMS-сообщения, картинки и многое другое; использовать Bluetooth-устройство для подслушивания, подключив к нему заражённый компьютер в качестве аудио-гарнитуры (когда Bluetooth-устройство находится в переговорной или с него осуществляется звонок, злоумышленник может всё слышать); передавать похищенные данные через каналы связи другого устройства, что позволяет обойти межсетевые экраны и средства мониторинга сети (для этого злоумышленник может использовать собственное Bluetooth-устройство, находящееся в пределах мили от источника).

Возможно, W32.Flamer содержит еще нераскрытый код, который уже обеспечивает достижение этих целей, предполагают в Symantec. «Например, несмотря на то, что мы ещё не обнаружили код маяка, один зараженный компьютер может связываться с другим по протоколу Bluetooth. И если второй компьютер, подключённый к защищённой сети, был заражён через USB-подключение, то единственной доступной сетью для него может стать имеющееся Bluetooth-подключение к заражённому компьютеру. Код для обеспечения этого, возможно, уже имеется вWin32.Flamer», - отметили в компании.

«Описанные предположения являются практически осуществимыми атаками, которые можно легко реализовать при должной технической подготовке. А сложность W32.Flamer указывает на очень хорошую техническую подготовку злоумышленников, и такие атаки им по плечу», - заключили в Symantec.

ТЕГИ

ТОП-НОВИНИ

ПІДПИСКА НА НОВИНИ

Для підписки на розсилку новин введіть Вашу поштову адресу :

Відповідно до даних GPS сигналу, незаконно затримані автомобілі знаходяться у центрі Будапешта, поблизу однієї з силових структур Угорщини.

Відповідно до даних GPS сигналу, незаконно затримані автомобілі знаходяться у центрі Будапешта, поблизу однієї з силових структур Угорщини. Після атак Росії а українську енергосистему в Україні в роботі залишилося менше 10 ГВт генерувальних потужностей.

Після атак Росії а українську енергосистему в Україні в роботі залишилося менше 10 ГВт генерувальних потужностей. Загальна сума державного та гарантованого державою боргу України станом

на кінець січня 2026 року сягнула 215,0 млрд дол. США, збільшившись за

місяць на 1,67 млрд дол.

Загальна сума державного та гарантованого державою боргу України станом

на кінець січня 2026 року сягнула 215,0 млрд дол. США, збільшившись за

місяць на 1,67 млрд дол. Кабмін розширив експериментальний проєкт зі створення власних груп

протиповітряної оборони на підприємствах критичної інфраструктури. Про

це повідомила прем'єр-міністерка Юлія Свириденко.

Кабмін розширив експериментальний проєкт зі створення власних груп

протиповітряної оборони на підприємствах критичної інфраструктури. Про

це повідомила прем'єр-міністерка Юлія Свириденко. Від 2 березня банкноти номіналами 1, 2, 5 і 10 гривень зразків 2003-2007

років замінюються на відповідні обігові монети, повідомив Національний

банк України.

Від 2 березня банкноти номіналами 1, 2, 5 і 10 гривень зразків 2003-2007

років замінюються на відповідні обігові монети, повідомив Національний

банк України. АЗОВ.ONE та Obmify оголосили спільний збір: чим допомогти, як підтримати, куди підуть гроші. Донатьте і беріть участь у розіграші за посиланням в статті

АЗОВ.ONE та Obmify оголосили спільний збір: чим допомогти, як підтримати, куди підуть гроші. Донатьте і беріть участь у розіграші за посиланням в статті Apple представила новий бюджетний MacBook Neo, який оснащений процесором A18 Pro, що використовувався в iPhone 16 Pro та iPhone 16 Pro Max.

Apple представила новий бюджетний MacBook Neo, який оснащений процесором A18 Pro, що використовувався в iPhone 16 Pro та iPhone 16 Pro Max. Qualcomm довгий час годувала нас обіцянками про те, що Windows на Arm

- це не просто спроба вижити в світі без розетки, а повноцінна заміна

традиційним «пічкам» на x86.

Qualcomm довгий час годувала нас обіцянками про те, що Windows на Arm

- це не просто спроба вижити в світі без розетки, а повноцінна заміна

традиційним «пічкам» на x86.  Xiaomi, схоже, остаточно вирішила, що статус простого збирача

«заліза» інших компаній їй більше не до вподоби.

Xiaomi, схоже, остаточно вирішила, що статус простого збирача

«заліза» інших компаній їй більше не до вподоби.  Європейці разом з інженерами Airbus вирішили довести, що лазерна комунікація - це не лише про красиві рендери в презентаціях. Під час експерименту наземний термінал націлився на супутник Alphasat.

Європейці разом з інженерами Airbus вирішили довести, що лазерна комунікація - це не лише про красиві рендери в презентаціях. Під час експерименту наземний термінал націлився на супутник Alphasat. "Київстар" очікує, що кількість клієнтів технології Starlink Direct

to Cell в Україні більш ніж подвоїться вже до кінця 2026 року - 12 млн

проти нинішніх 5 млн.

"Київстар" очікує, що кількість клієнтів технології Starlink Direct

to Cell в Україні більш ніж подвоїться вже до кінця 2026 року - 12 млн

проти нинішніх 5 млн. Anthropic зробила перехід на свій чат-бот Claude ШІ ще простішим: він

тепер може поглинати ваші минулі розмови з іншими чат-ботами ШІ. Новий

інструмент імпорту пам'яті використовує зростаючу популярність Claude і

нещодавній бойкот ChatGPT.

Anthropic зробила перехід на свій чат-бот Claude ШІ ще простішим: він

тепер може поглинати ваші минулі розмови з іншими чат-ботами ШІ. Новий

інструмент імпорту пам'яті використовує зростаючу популярність Claude і

нещодавній бойкот ChatGPT. Поки ви спокійно п'єте ранкову каву та плануєте апгрейд свого ПК,

армія автоматизованих скриптів уже кілька тисяч разів перевірила

наявність оперативної пам'яті у всіх великих онлайн-магазинах.

Поки ви спокійно п'єте ранкову каву та плануєте апгрейд свого ПК,

армія автоматизованих скриптів уже кілька тисяч разів перевірила

наявність оперативної пам'яті у всіх великих онлайн-магазинах.  Мережеві API - це стандартизовані інтерфейси, що з'єднують додатки зі

складними 4G та 5G мережами. Вони дають розробникам доступ до мережевих

ресурсів та послуг, які за інших обставин були б недоступні для третіх

сторін

Мережеві API - це стандартизовані інтерфейси, що з'єднують додатки зі

складними 4G та 5G мережами. Вони дають розробникам доступ до мережевих

ресурсів та послуг, які за інших обставин були б недоступні для третіх

сторін Telegram отримав нові функції. Вони вже доступні для звичайних користувачів, і тих, хто платить за Premium.

Telegram отримав нові функції. Вони вже доступні для звичайних користувачів, і тих, хто платить за Premium. OpenAI оголосила про новий раунд фінансування на $110 млрд - один із

найбільших в історії Силіконової долини, який підвищив оцінку компанії

до $730 млрд.

OpenAI оголосила про новий раунд фінансування на $110 млрд - один із

найбільших в історії Силіконової долини, який підвищив оцінку компанії

до $730 млрд.  Samsung оголосила про розширення можливостей супутникового зв'язку для

окремих смартфонів Galaxy, включно з новою серією Galaxy S26, завдяки

співпраці зі світовими операторами телекомунікацій у Північній Америці,

Європі та Японії.

Samsung оголосила про розширення можливостей супутникового зв'язку для

окремих смартфонів Galaxy, включно з новою серією Galaxy S26, завдяки

співпраці зі світовими операторами телекомунікацій у Північній Америці,

Європі та Японії.

Компанія NVIDIA оголосила про співпрацю з провідними телекомунікаційними

компаніями для розробки шостого покоління мобільних мереж, які будуть

орієнтовані на використання штучного інтелекту.

Компанія NVIDIA оголосила про співпрацю з провідними телекомунікаційними

компаніями для розробки шостого покоління мобільних мереж, які будуть

орієнтовані на використання штучного інтелекту. Китайські науковці розробили новий акумулятор для електромобілів із

щільністю енергії понад 700 Вт·год/кг, що потенційно дає запас ходу

понад 1000 км на одному заряді.

Китайські науковці розробили новий акумулятор для електромобілів із

щільністю енергії понад 700 Вт·год/кг, що потенційно дає запас ходу

понад 1000 км на одному заряді. Американський технологічний гігант NVIDIA оприлюднив фінансові

результати за IV квартал 2025 року та так званий 2026 фінансовий рік,

продемонструвавши стрімке зростання на фоні глобального попиту на

інфраструктуру штучного інтелекту (ШІ).

Американський технологічний гігант NVIDIA оприлюднив фінансові

результати за IV квартал 2025 року та так званий 2026 фінансовий рік,

продемонструвавши стрімке зростання на фоні глобального попиту на

інфраструктуру штучного інтелекту (ШІ).